Perimeterschutz auf Flughäfen: Isarsoft Perception-Ansatz

Flughäfen und Start- und Landebahnen sind sicherheitskritische Bereiche mit eingeschränkten Zonen, die während des Betriebs für Sicherheit sorgen. Dieser Artikel untersucht, wie Isarsoft Perception die Einhaltung von Perimeterschutzmaßnahmen in diesen Umgebungen gewährleistet.

Veröffentlicht

June 19, 2023

Einführung

Was ist Perimeter Protection?

Perimeterschutz bezieht sich auf die Absicherung eines Bereichs, Gebäudes oder einer Anlage durch Sicherheitspersonal, CCTV-Kameras, Alarme und Bewegungssensoren. Dies dient der Umsetzung von Sicherheitsprotokollen im Zusammenhang mit unbefugtem Zugriff, Vertraulichkeit und der Erkennung potenzieller Bedrohungen, die Informationen, Maschinen oder Menschenleben gefährden können.

In diesem Artikel nehmen wir das Beispiel eines Flughafens. Der Perimeterschutz könnte auf mehrere Bereiche innerhalb eines Flughafens angewendet werden — auf Start- und Landebahnen, Parkeinrichtungen, Terminals und Frachteinrichtungen. Die Aufrechterhaltung eines konstanten Sicherheitsstandards ist auf Flughäfen sehr wichtig, weshalb der Perimeterschutz besonders wichtig wird.

Traditionelle Methoden im Vergleich zu modernen Methoden

Traditionelle Methoden

Bevor die Technologie und die damit verbundenen Funktionen so stark weiterentwickelt wurden, basierten die Methoden für den Perimeterschutz weitgehend auf menschenorientierten Strukturen. Sicherheitsvorkehrungen in Form von patrouillierenden Beamten waren eine gängige Wahl, ebenso wie Elektrozäune und Wände, die Eindringlinge von eingestuften Bereichen fernhalten sollten. Es wurden auch altmodische Alarmanlagen verwendet, die eine Vielzahl von technischen und elektrischen Komponenten verwendeten, die es noch vor der modernen Technik gab. Einige von ihnen waren:

- Mechanischer Kontakt — Mechanische kontaktbasierte Sicherheitssysteme verwendeten Druckmatten und Tür-/Fenstersensoren, um die Anwesenheit einer unbefugten Person zu erkennen. Beim Auslösen würde der mechanische Kontakt einen Stromkreis physisch schließen.

- Alarmglocken — Alarmglocken waren eine beliebte Wahl für Sicherheitssysteme, wobei ein lauter Alarmton der Indikator für die Sicherheitsverletzung war.

- Telefone — Telefonleitungen könnten mit dem hauseigenen Sicherheitssystem verbunden werden, wobei im Falle eines Alarms ein vorprogrammierter Anruf an das Sicherheitsbüro getätigt würde.

Moderne Methoden

Die Technologie hat seitdem natürlich einen langen Weg zurückgelegt. Die oben genannten Methoden entwickelten sich bald zu Methoden, die verkabelte Konnektivität, Bedienfelder und Schlüsselschalter verwendeten. Mit dem Aufkommen intelligenter Technologien und intelligenter Analysen wurden die Möglichkeiten für den Perimeterschutz weiter gestärkt. Einige der heute am häufigsten verwendeten Tools sind:

- Bewegungssensoren — Ein Bewegungssensor ist ein elektrisches Gerät, das so programmiert ist, dass es Bewegungen in der Nähe erkennt und misst.

- Wärmebildkameras — Wärmebildkameras ähneln normalen Kameras, außer dass sie Infrarotstrahlung verwenden, um ein Bild anstelle von sichtbarem Licht zu erzeugen. Sie können verwendet werden, um Objekte in der Nähe zu erkennen, indem Temperaturschwankungen erkannt und registriert werden (unbefugter menschlicher Zugriff kann durch Erfassung der Körpertemperatur überwacht werden) und ein Bild aufgenommen werden.

- Intelligente Videoanalyse — Intelligente Videoanalyse ist ein Tool, das Kamerastreams verwendet, um die Situation zu überwachen und relevante Erkenntnisse zu liefern.

- Intrusion Detection Systems (IDS) — Ein System zur Erkennung von Eindringlingen ist eine Software oder Anwendung, die ein Netzwerk auf Richtlinienverstöße, böswillige Aktivitäten oder andere Arten von aufdringlichen Aktivitäten überwachen soll.

- Zutrittskontrollsysteme — Zutrittskontrollsysteme sind elektronischer Natur und ermöglichen eine automatische Genehmigung für autorisiertes Personal. Dazu werden in der Regel Anmeldeinformationen verwendet, die den Zugriff ohne Anwesenheit eines Sicherheitsbeauftragten ermöglichen. Diese Systeme können den Ein- und Ausgang zur und von der betreffenden Einrichtung kontrollieren.

- Radarsysteme - Radar ist ein Funkortungssystem, das mithilfe von Funkwellen Faktoren wie Entfernung, Winkel und Radialgeschwindigkeit eines bestimmten Objekts oder bestimmter Objekte am Beobachtungsort ermittelt.

Wie spielt Videoanalyse eine wichtige Rolle?

Videoanalyse ist ein integraler Bestandteil intelligenter Sicherheitssysteme. Von den vielen Möglichkeiten zur Ergänzung der Perimetersicherheit an Flughäfen, zu denen Bewegungssensoren, Wärmebildkameras, physische Barrieren wie Zäune und Wände sowie Geräte zur Erkennung von Eindringlingen gehören, ist die Videoanalyse eine der effektivsten.

Der Grund dafür ist zweifach:

- Automatisierte Überwachung — Intelligente Videoanalysen können Überwachungs-Feeds ohne menschliches Eingreifen ausführen. Live-Aufnahmen oder aufgezeichnetes Datenmaterial können konsistent überwacht werden, um eine konstante Wachsamkeit zu gewährleisten, die für die Gewährleistung der Sicherheit unerlässlich ist.

- Operative Einblicke — Videoanalysen können verwendet werden, um relevante Erkenntnisse über erkannte Objekte in Bezug auf KPIs wie Geschwindigkeit, Verweildauer, Flugbahn usw. zu generieren.

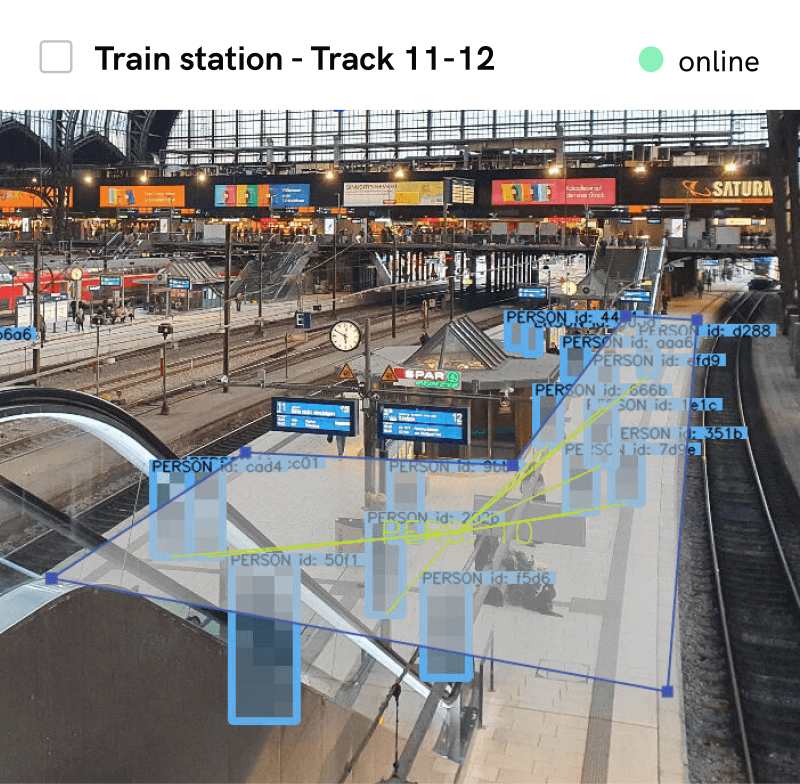

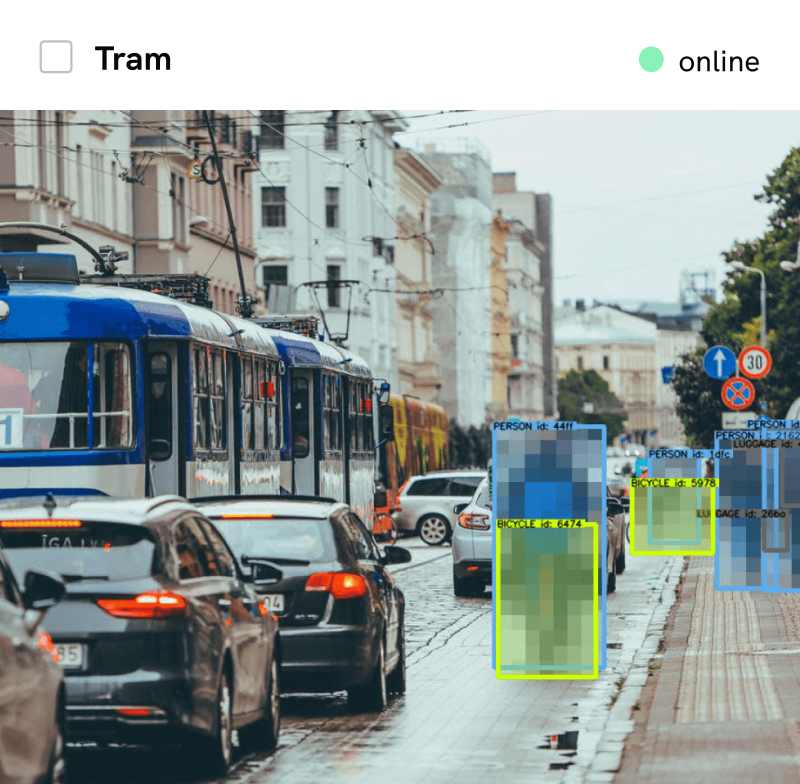

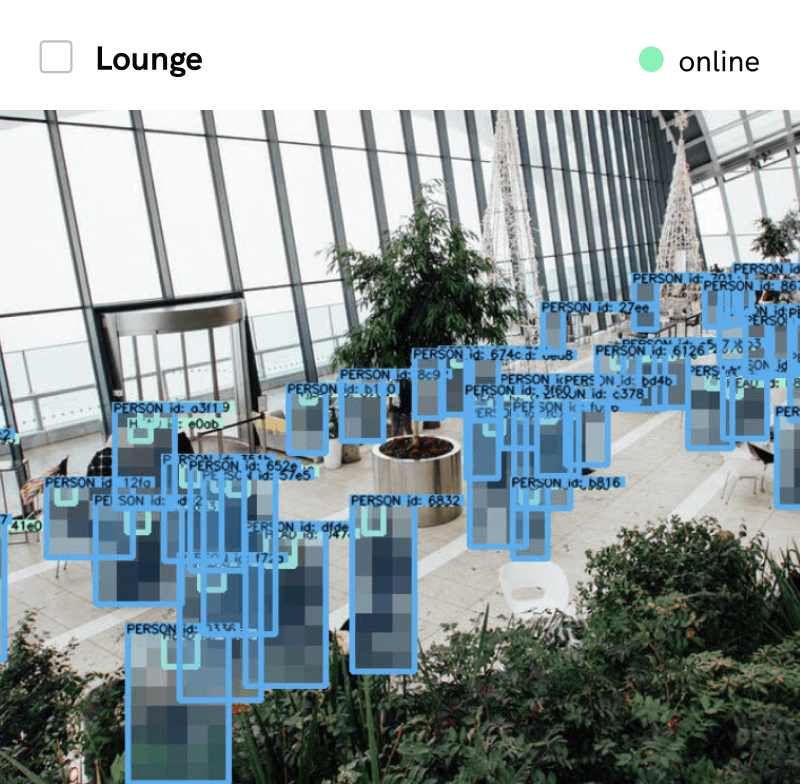

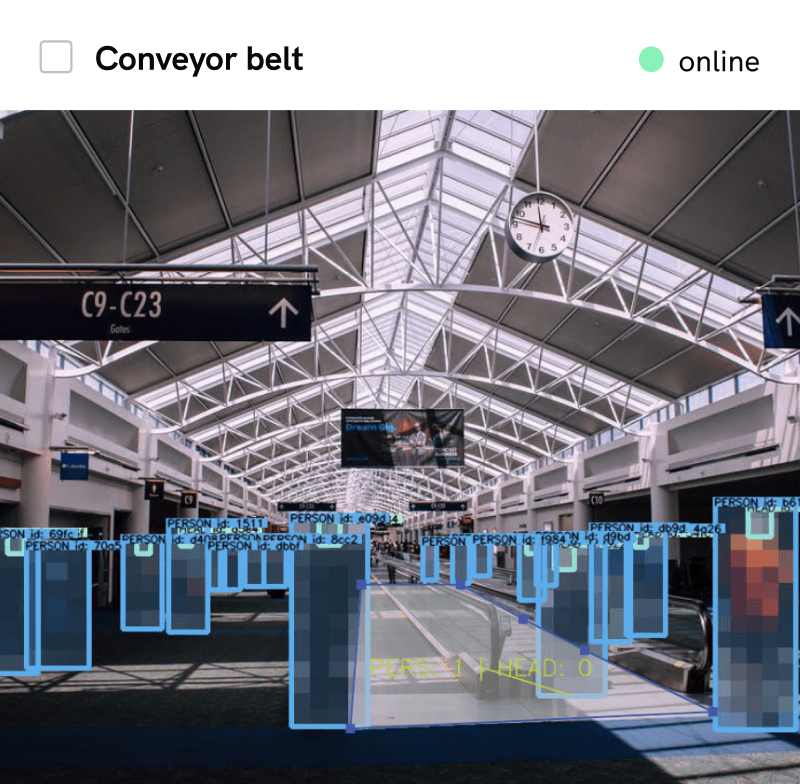

Wie führt Isarsoft Perception Perimeter Protection durch?

Isarsoft Perception bietet im Luftfahrtsektor eine Vielzahl von Funktionen in Bezug auf Planung, Optimierung und Sicherheit. Der Perimeterschutz kann durch die Erstellung eines Object Flow-Anwendung. Es wurde entwickelt, um Objekte zu identifizieren und zu erkennen, Volumen zu messen (durch Erstellen einer Linie), Dichte zu messen (durch Erstellen einer Zone) und KPIs wie Geschwindigkeit, Flugbahn und Verweildauer anhand einer Reihe von Karten zu analysieren.

Die Erstellung einer Linie ist von besonderer Bedeutung.

Durch das Erstellen einer Linie können Bereiche/Zonen abgegrenzt werden, um weitere Prozesse sicherzustellen. Linien können erstellt werden, indem dem gewünschten Bereich eine neue Linie hinzugefügt wird. Jede Zeile wird durch zwei anklickbare Punkte ergänzt, die auf die gewünschte Länge verlängert werden können. Jede Linie kann geändert werden, um eine Richtung hinzuzufügen.

Beim Erstellen einer neuen Zeile in der Object Flow-Anwendung kann die Zeile benannt und mit relevanten Tags gekennzeichnet werden, damit der Benutzer den Zweck und die Umstände der betreffenden Zeile besser definieren kann.

Die einmal erstellte Linie kann nun verwendet werden, um die Anzahl der Fußgänger oder Fahrzeuge zu messen, die sie passieren.

Vorteile von Isarsoft Perception für den Perimeterschutz

Erkennung in Echtzeit

Isarsoft Perception identifiziert und erkennt Objekte in Echtzeit. Besonders nützlich für Sicherheitszwecke, kann durch den Einsatz der Software ein ausreichender Perimeterschutz eingerichtet werden. Darüber hinaus erfolgt die Verarbeitung der gesammelten Daten auch live. So wird sichergestellt, dass Benutzer nicht warten müssen, bis sie auf Sicherheitsupdates, entsprechende Analysen und andere relevante Daten zugreifen.

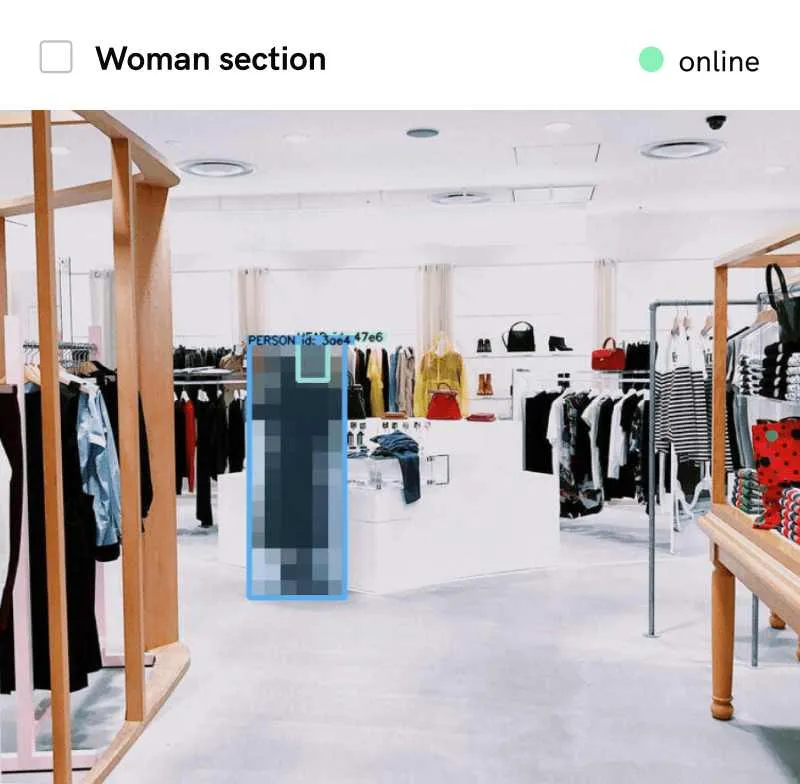

Automatische Anonymisierung

Isarsoft Perception bietet automatische Anonymisierung von Kamerastreams. Dies ist aus Datenschutzgründen wichtig, da ein anonymisierter Kamerastream alle persönlichen Identifikatoren der erkannten Objekte entfernt. In Hochsicherheitsbereichen wie Flughäfen ist es wichtig, dass Informationen vertraulich behandelt werden. Darüber hinaus entspricht Isarsoft den DSGVO-Vorschriften und enthält die erforderlichen Konfigurationen, um die privaten Daten der Benutzer zu schützen.

Die automatische Anonymisierung stellt sicher, dass die Analyse der gesammelten Daten ungehindert erfolgen kann, ohne dass personenbezogene Daten beeinträchtigt werden. Anonymisierte Daten enthalten immer noch wertvolle Erkenntnisse, die für die weitere Analyse erforderlich sind.

Funktion zur Alarmeinstellung

Isarsoft Perception bietet Benutzern die Möglichkeit einen Alarm innerhalb der Software erstellen, so eingestellt, dass es durch benutzerdefinierte Faktoren ausgelöst wird. Dies kann verwendet werden, um potenzielle Bedrohungen zu erkennen und die erforderlichen Maßnahmen sofort zu ergreifen.

Erkennung von Anomalien

Isarsoft Perception kann verwendet werden, um auf relevante, KPI-basierte Erkenntnisse zuzugreifen. Die von der Software generierten Live-Daten werden in Form eines Diagramms angezeigt. Das visuelle Medium der Anzeige hilft beim schnelleren Verständnis und kann Benutzern helfen, Anomalien zu erkennen durch plötzliche Kämme oder Täler.

Durch die visuelle Darstellung von Daten wird die Benutzeroberfläche von Isarsoft Perception intuitiver und damit einfacher zu bedienen. Benutzer müssen nicht mehr riesige Datenmengen sortieren, um eine Anomalie zu identifizieren — sie können sich einfach ein grafisches Bild ansehen, um sich schnell einen Überblick zu verschaffen.

Integration mit Sicherheitssystemen

Isarsoft kann nahtlos in Sicherheitssysteme integriert werden.

Zukünftige Entwicklungen und Trends

Die Zukunft des Perimeterschutzes durch Videoanalyse oder andere intelligente Sensorgeräte verspricht, stärker zu sein. Die Videoanalytik wird sich im Laufe der Zeit verbessern und weiterentwickeln und in der Lage sein, unbefugte Zugriffe oder Eindringversuche mit einer Vielzahl von Mitteln zu kategorisieren. Einige der bereits verwendeten Methoden umfassen die Erkennung potenzieller Bedrohungen auf der Grundlage von Bewegungsanalysen, die Abbildung der Flugbahn und das Melden eines Problems, wenn ein erkanntes Objekt zu lange unbewegt bleibt.

Videoanalysetools können an einer Kombination aus internen und externen Standorten eingesetzt werden, um besser gegen Eindringlinge gewappnet zu sein und Alarme auszulösen, noch bevor der Perimeter durchbrochen wurde.

Mehr über Isarsoft

Mit Isarsoft Perception werden Ihre Kamerasysteme Teil Ihrer Business Intelligence. Ganz gleich, ob das Ziel darin besteht, die Effizienz, Kundenzufriedenheit oder Sicherheit zu steigern, Isarsoft Perception liefert die Erkenntnisse, die für fundierte Entscheidungen erforderlich sind.

Kontaktiere uns, um mehr darüber zu erfahren, wie Sicherheitskameras in intelligente Sensoren umgewandelt werden können.

Weitere Referenzen

Optimieren Sie Ihre Geschäftsprozesse.

Geschäftsprozesse mit videobasierter Business Intelligence von Isarsoft verbessern.

.webp)